金融“多樣化”終端準入安全管理解決方案

金融“多樣化”終端準入安全管理解決方案

2017-10-17

1.1 金融終端"多樣化"

目前,在金融網絡中,用戶的終端計算機不及時升級系統補丁和病毒庫、私設代理服務器、私自訪問外部網絡、濫用企業禁用軟件的行為比比皆是,脆弱的用戶終端一旦接入網絡,就等于給潛在的安全威脅敞開了大門,使安全威脅在更大范圍內快速擴散,進而導致網絡使用行為的"失控"。

保證用戶終端的安全、阻止威脅入侵網絡,對用戶的網絡訪問行為進行有效的控制,是保證金融網絡安全運行的前提,也是目前金融行業用戶急需解決的問題。

另外金融用戶目前使用的終端多種多樣,如:PC、移動終端(pad、手機等)、網絡打印機、網絡驗鈔機、IP電話、ATM機等,網絡的接入類型也多種多樣,如:有線、WLAN、3G\4G等,如果在不同的網絡接入環境下實現對不同類型終端的安全管理,是金融行業面臨的安全需求。

1.2 傳統PC類終端準入控制

傳統PC類終端,是指采用常見操作系統(如:windows、linux等)的PC類終端(如:臺式機、筆記本等),通過與不同網絡接入,EAD解決方案可在多種應用場景中實現用戶終端安全準入控制,滿足不同網絡環境下,終端安全準入控制的需要。

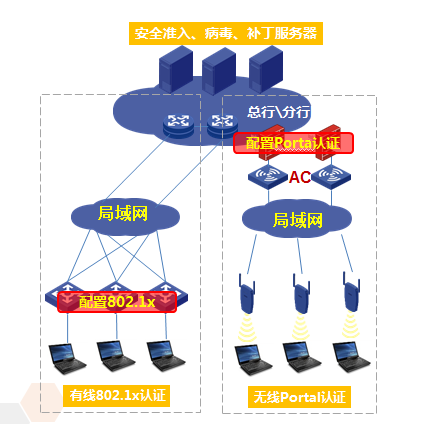

1.2.1 有線終端準入控制

有線終端準入以常見的802.1x認證為例(也可以采用Portal認證),將接入層設備(或匯聚層設備)作為安全準入控制點,對試圖接入網絡的用戶終端進行安全檢查,強制用戶終端進行防病毒、操作系統補丁等企業定義的安全策略檢查,防止非法用戶和不符合企業安全策略的終端接入網絡,降低病毒、蠕蟲等安全威脅在企業擴散的風險。

EAD可以與支持802.1x的交換機(二層、三層均可)實現完美配合。用戶的ACL可以在認證通過后由IMC EAD下發給接入設備,由設備動態控制用戶的訪問權限;也可以在用戶認證通過后由IMC EAD將所屬的VLAN可以在下發給接入設備,由接入設備動態設置用戶所屬的VLAN。通過與網絡設備的配合可以實現基于用戶的訪問權限動態控制,限制用戶對內部敏感服務器和外部非法網站的訪問。

1.2.2 無線終端準入控制

無線終端準入控制以常見的portla認證為例(也可以采用802.1x認證),推薦使用一臺或多臺網關設備作為強制認證控制器,使用基于Portal的認證協議,與iNode客戶端、安全策略服務器配合完成EAD終端準入控制。

Portal認證是一種Web方式的認證,Web認證同802.1x認證相比,具有應用簡單的優勢。但在EAD解決方案中,需要使用iNode客戶端來進行終端的安全狀態檢測和控制,因此在Web認證的基礎上,擴展了Portal協議,使之不僅能夠處理HTTP協議,還可以控制其他協議的數據流,使EAD解決方案也支持Portal認證方式下的終端準入控制。

無線局域網的安全問題主要體現在訪問控制和數據傳輸兩個層面。在訪問控制層面上,非授權或者非安全的客戶一旦接入網絡后,將會直接面對企業的核心服務器,威脅企業的核心業務,因此能對無線接入用戶進行身份識別、安全檢查和網絡授權的訪問控制系統必不可少。 在無線網絡中,結合使用EAD解決方案,可以有效的滿足園區網的無線安全準入的需求。

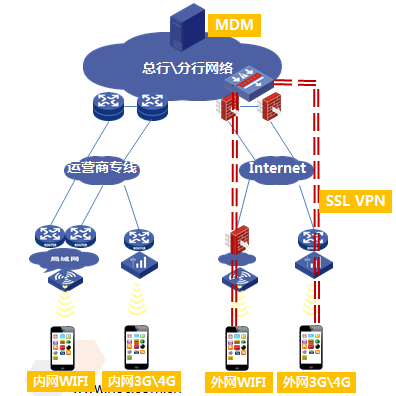

1.3 移動終端準入控制

移動終端是指采用蘋果IOS、安卓等移動操作系統的平板電腦或手機,隨著移動終端及無線WLAN、3G、\4G技術的不斷發展,金融行業也開始使用移動終端進行業務辦理,如:金融移動業務拓展、營業網點"廳堂"智能營銷、員工移動辦公應用等

移動終端如果采用內網WIFI接入方式,建議采用802.1x認證或Portal認證方式;如采用內網3G\4G (如:VPDN)接入方式,建議采用PPP CHAP認證;如外網WIFI、3G\4G方式接入,為保證數據及身份安全建議采用SSL VPN認證。